A la vez que recibimos comentarios y aprendemos de los clientes en cada iteración, es necesario añadir nuevas funciones y adaptarnos a los cambios con rapidez. La herramienta que elegimos para construya MVP es crucial para reducir los residuos.

¿Por qué elegir Ruby on Rails?

Ruby en Rieles es un conocido framework de aplicaciones web con más de 15 años de trayectoria y una fuerte comunidad detrás.

Filosofía

Ruby on Rails sigue una filosofía que permite un desarrollo rápido facilitando las tareas triviales y repetitivas; el equipo se centra principalmente en los retos empresariales.

● Código abierto: Código Diseñado para ser de acceso público, cualquiera puede ver, modificar y distribuir el código como mejor le parezca. A menudo es más barato, más flexible y tiene más longevidad porque lo desarrollan comunidades en lugar de un único autor o empresa.

● El principio de la menor sorpresa: Inspirado por RubyCuando se trabaja con Rails todo se comporta como el desarrollador espera. Rails está diseñado para proporcionar diferentes formas de realizar las mismas tareas de la manera más intuitiva y elegante.

● No se repita: Implica, siempre que sea posible, reutilizar tanto código como sea posible en lugar de duplicar código similar en múltiples lugares.

● Convención sobre configuración: Es una extensión del concepto de valor por defecto, un ajuste o valor asignado automáticamente sin intervención del usuario. Algunos sistemas informáticos, en particular Java necesitan varios archivos de configuración, cada uno con muchas opciones.

● Rails es de opinión: Rieles utiliza un conjunto de convenciones bien establecidas. Si los miembros del equipo siguen las convenciones de Rails, tendrán que tomar menos decisiones y descubrirán que la mayor parte de lo que necesitan ya está construido. El beneficio es un desarrollo más rápido, una mejor colaboración y un mantenimiento más sencillo.

● Rails es Omakase: Omakase es una frase japonesa que significa "te lo dejo a ti". Mientras que Convention over Configuration se ocupa de cómo utilizar mejor los distintos frameworks, Omakase se ocupa de qué frameworks y cómo encajan entre sí, evitando que el equipo tome decisiones equivocadas al elegir la pila tecnológica.

● Sistemas integrados de valor: Un sistema completo que aborda un problema entero. Esto significa que Rails se ocupa de todo, desde el front-end hasta el back-end.

Comunidad

Lenguaje Ruby es sencillo, productivo y elegante, y cuenta con una comunidad experimentada, solidaria y dedicada; se encuentra entre los 10 lenguajes más populares en Ranking RedMonk de lenguajes de programación: Enero 2021 A lo largo de los años, la comunidad ha creado multitud de recursos para mejorar el rendimiento, la calidad y acelerar el desarrollo. Algunos de los recursos están respaldados por grandes empresas como Shopify y GitHub.

Recursos populares:

● ActiveAdmin - Framework de administración para Rails,

● Devise - Motor de autenticación flexible para Rails,

● Byebug - Herramienta de depuración enriquecida para Ruby,

● Pundit - Autorización mínima mediante diseño OO para Ruby,

● RSpec - TDD y BDD framework para Ruby,

● Pay - Motor de pago para Rails,

● Simplecov - Herramienta de cobertura de código para Ruby,

● y Spree - E-commerce para Rails.

Influencia

Rails nació para cambiar la perspectiva de desarrollo web popularizando el uso de la arquitectura Modelo-Vista-Controlador (MVC), motores, generadores, preprocesadores y convenciones. Los principales frameworks modernos adoptaron la filosofía y las ideas centrales que hay detrás y, desde que la forma Rails de desarrollar se extendió entre diferentes comunidades, muchos desarrolladores saben cómo funciona Rails incluso sin haber utilizado nunca la tecnología.

Admiradores y herederos populares:

● Phoenix - Elixir,

● ASP.NET MVC - C#,

● Yii Framework - PHP

● y Sails.js - Javascript.

Un amigo de MVP

Rails viene por diseño con un conjunto de herramientas que acelerarán el desarrollo de su MVP y reducirán el desperdicio.

● Generador: Durante el desarrollo a menudo es necesario crear modelos, controladores y vistas utilizando el patrón MVC. Rails lo hace fácil con los generadores; con una lista abundante de generadores el equipo ahorra tiempo generando todos los archivos y código necesarios utilizando la herramienta de línea de comandos. Además, el equipo puede crear generadores personalizados para acelerar las tareas repetitivas.

● Motor: Pequeñas aplicaciones que proporcionan funcionalidades específicas y mejoran una aplicación Rails. Con los motores el equipo puede empezar el desarrollo de la aplicación rápidamente y centrarse en el negocio. Buenos ejemplos de motores son Diseñar (Autenticación), Spree (Comercio electrónico) y Rallado (Foro).

● Mapeo relacional de objetos: Active Record proporciona una forma fácil, elegante e intuitiva de trabajar con objetos de negocio y bases de datos sin necesidad de escribir sentencias SQL directamente. Como se menciona en la documentación de Rails, con Active Record tenemos la posibilidad de

○ representar modelos y sus datos,

○ representan asociaciones entre estos modelos,

○ representar jerarquías de herencia mediante modelos relacionados,

○ validar modelos antes de que se persistan al

base de datos,

○ realizar operaciones de base de datos orientadas a objetos

moda.

Casos de éxito

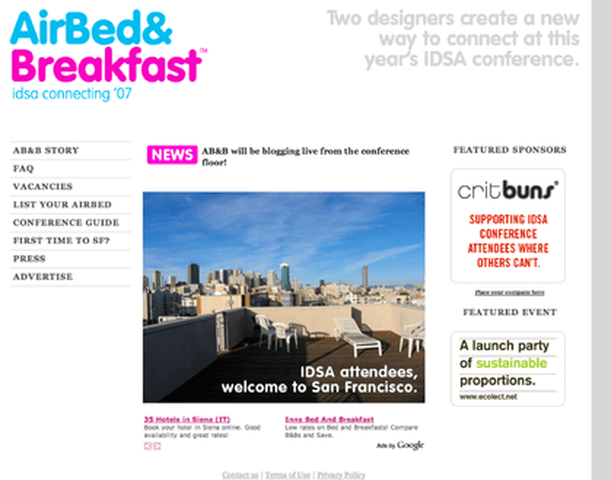

Airbnb, como muchas otras startups, empezó de cero. Brian Chesky y Joe Gebbia no tenían suficiente dinero para pagar el incremento del alquiler que se producía en San Francisco. Como San Francisco es una ciudad con muchas conferencias tecnológicas decidieron poner un colchón de aire en un espacio libre de su apartamento y alquilarlo con desayuno gratuito. Se dieron cuenta del potencial de la idea y más tarde Nathan Blecharczyk se unió al equipo. Con sólo tres miembros y recursos limitados decidieron poner en marcha su proyecto con un MVP utilizando la herramienta adecuada, Ruby on Rails. Además de los retos, Rails les permitió convertir sus ideas en realidad y escalar su producto a tener unos 40 millones de usuarios sólo en US en 2021.

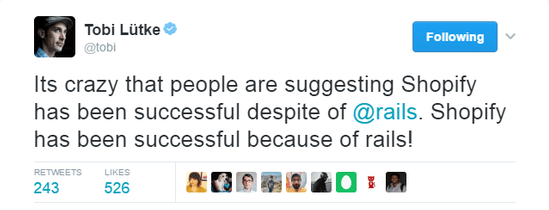

Muchas otras empresas populares aprecian las ventajas de Rails y cómo les ayudó en sus comienzos, como la CEO de Shopify mencionado.

Resumen

Rails tiene mucho que ofrecer a cada empresa y desarrollador que construya un MVP. La página

Los beneficios de la filosofía, la comunidad y la influencia que hay detrás de Rails pueden resumirse así:

● rápido desarrollo,

● alta calidad,

● seguridad,

● y una pronunciada curva de aprendizaje.

Fuentes

● The Lean Startup - Eric Ries

● ¿Qué es el código abierto? - redhat.com

● Ruby on Rails Doctrina - rubyonrails.org

● Ranking RedMonk de lenguajes de programación: Enero 2021

● Número de usuarios de Airbnb - statista.com

Seguir leyendo

GraphQL Ruby. ¿Y el rendimiento?